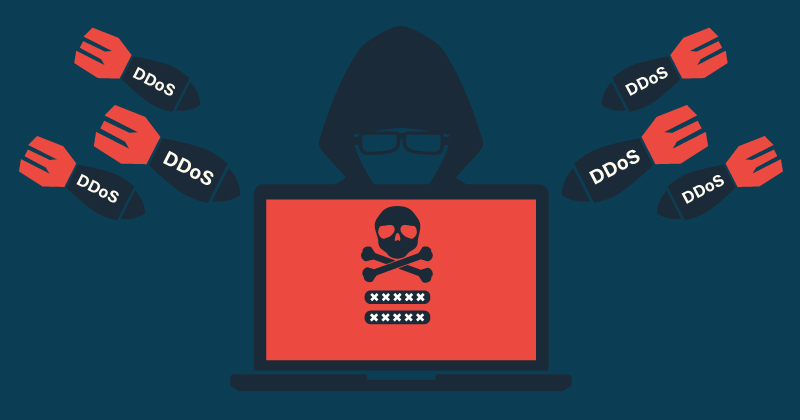

Tấn công từ chối dịch vụ (DDoS) là một tác động phá vỡ lưu lượng truy cập bình thường của một máy chủ, dịch vụ hoặc mạng được nhắm mục tiêu bằng cách áp đảo mục tiêu bằng một lượng lớn lưu lượng truy cập Internet.

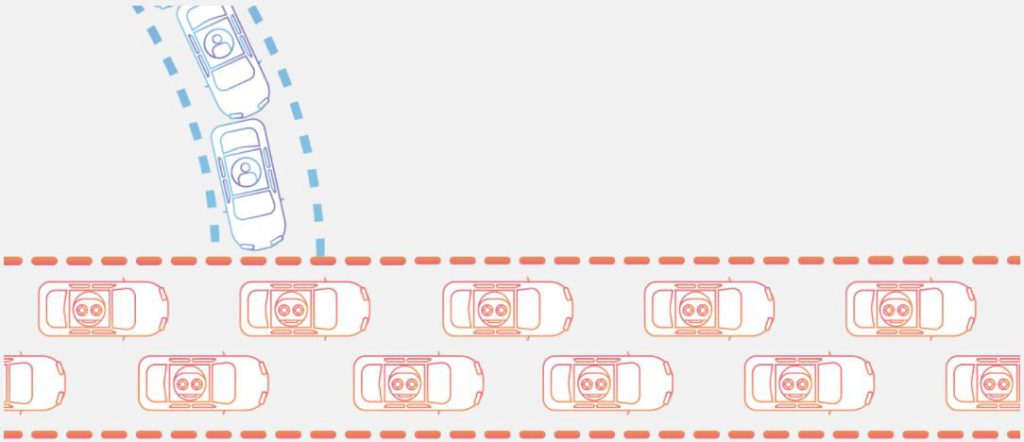

Các cuộc tấn công DDoS đạt được hiệu quả bằng cách sử dụng nhiều hệ thống máy tính bị xâm nhập làm nguồn lưu lượng tấn công. Máy bị khai thác có thể bao gồm máy tính và các tài nguyên nối mạng khác như thiết bị IoT. Nhìn chung, một cuộc tấn công DDoS giống như một vụ tắc truy cập bất ngờ, gây thiệt hại xấu đến chất lượng và cảm nhận của người dùng cuối.

Tấn công DDoS hoạt động như thế nào?

Các cuộc tấn công DDoS được thực hiện với mạng của các máy kết nối Internet.

Các mạng này bao gồm máy tính và các thiết bị khác (chẳng hạn như thiết bị IoT) đã bị nhiễm phần mềm độc hại, cho phép kẻ tấn công điều khiển chúng từ xa. Những thiết bị riêng lẻ này được gọi là bot (hoặc zombie), và một nhóm bot được gọi là botnet.

Khi mạng botnet đã được thiết lập, kẻ tấn công có thể chỉ đạo một cuộc tấn công bằng cách gửi các tác vụ từ xa đến từng bot.

Khi máy chủ hoặc mạng của nạn nhân bị botnet nhắm mục tiêu, mỗi bot sẽ gửi yêu cầu đến địa chỉ IP của mục tiêu, có khả năng khiến máy chủ hoặc mạng bị quá tải, dẫn đến lưu lượng truy cập thông thường từ chối dịch vụ.

Bởi vì mỗi bot là một thiết bị Internet hợp pháp, việc tách lưu lượng tấn công khỏi lưu lượng truy cập thông thường có thể khó khăn.

Cách xác định một cuộc tấn công DDoS

Dấu hiệu cuộc tấn công DDoS là một trang web hoặc dịch vụ đột nhiên trở nên chậm chạp hoặc không thể truy cập. Các công cụ phân tích lưu lượng có thể giúp bạn phát hiện một số dấu hiệu đáng chú ý sau của cuộc tấn công DDoS:

- Lượng lưu lượng truy cập đáng ngờ bắt nguồn từ một địa chỉ IP hoặc dải IP.

- Một lượng lớn lưu lượng truy cập từ những người dùng chia sẻ một hồ sơ hành vi, chẳng hạn như loại thiết bị, vị trí địa lý hoặc phiên bản trình duyệt web.

- Yêu cầu đến một trang hoặc điểm cuối tăng lên không rõ nguyên nhân.

- Các mẫu lưu lượng truy cập kỳ lạ chẳng hạn như tăng đột biến vào các thời điểm nhất định.

Có những dấu hiệu khác, cụ thể hơn của cuộc tấn công DDoS có thể khác nhau tùy thuộc vào loại tấn công.

Các kiểu tấn công DDoS (từ chối dịch vụ)

Các kiểu tấn công từ chối dịch vụ phổ biến hiện nay:

- SYN Flood: SYN Flood: khai thác điểm yếu trong chuỗi kết nối TCP, được gọi là bắt tay ba chiều. Máy chủ sẽ nhận được một thông điệp đồng bộ (SYN) để bắt đầu “bắt tay”. Máy chủ nhận tin nhắn bằng cách gửi cờ báo nhận (ACK) tới máy lưu trữ ban đầu, sau đó đóng kết nối. Tuy nhiên, trong một SYN Flood, tin nhắn giả mạo được gửi đi và kết nối không đóng => dịch vụ sập.

- UDP Flood: User Datagram Protocol (UDP) là một giao thức mạng không session. Một UDP Flood nhắm đến các cổng ngẫu nhiên trên máy tính hoặc mạng với các gói tin UDP. Máy chủ kiểm tra ứng dụng tại các cổng đó nhưng không tìm thấy ứng dụng nào.

- HTTP Flood: HTTP Flood gần giống như các yêu cầu GET hoặc POST hợp pháp được khai thác bởi một hacker. Nó sử dụng ít băng thông hơn các loại tấn công khác nhưng nó có thể buộc máy chủ sử dụng các nguồn lực tối đa.

- Ping of Death: Ping of Death điều khiển các giao thức IP bằng cách gửi những đoạn mã độc đến một hệ thống. Đây là loại DDoS phổ biến cách đây hai thập kỷ nhưng đã không còn hiệu quả vào thời điểm hiện tại.

- Smurf Attack: Smurf Attack khai thác giao thức Internet (IP) và ICMP (Internet Control Message Protocol) sử dụng một chương trình phần mềm độc hại gọi là smurf. Nó giả mạo một địa chỉ IP và sử dụng ICMP, sau đó ping các địa chỉ IP trên một mạng nhất định.

- Fraggle Attack: Fraggle Attack sử dụng một lượng lớn lưu lượng UDP vào mạng phát sóng của router. Nó giống như một cuộc tấn công Smurf, sử dụng UDP nhiều hơn là ICMP.

- Slowloris: Slowloris cho phép kẻ tấn công sử dụng nguồn lực tối thiểu trong một cuộc tấn công và các mục tiêu trên máy chủ web. Khi đã kết nối với mục tiêu mong muốn, Slowloris giữ liên kết đó mở càng lâu càng tốt với HTTP tràn ngập. Kiểu tấn công này đã được sử dụng trong một số DDoSing kiểu hacktivist (tấn công vì mục tiêu chính trị) cao cấp, bao gồm cuộc bầu cử tổng thống Iran năm 2009. Việc giảm thiểu ảnh hưởng với loại hình tấn công này là rất khó khăn.

- Application Level Attacks: Application Level Attacks khai thác lỗ hổng trong các ứng dụng. Mục tiêu của loại tấn công này không phải là toàn bộ máy chủ, mà là các ứng dụng với những điểm yếu được biết đến.

- NTP Amplification: NTPAmplification khai thác các máy chủ NTP (Network Time Protocol), một giao thức được sử dụng để đồng bộ thời gian mạng, làm tràn ngập lưu lượng UDP. Đây là reflection attack bị khuếch đại. Trong reflection attack bất kỳ nào đều sẽ có phản hồi từ máy chủ đến IP giả mạo, khi bị khuếch đại, thì phản hồi từ máy chủ sẽ không còn tương xứng với yêu cầu ban đầu. Vì sử dụng băng thông lớn khi bị DDoS nên loại tấn công này có tính phá hoại và volumne cao.

- Advanced Persistent DoS (APDoS): Advanced Persistent DoS (APDoS) là một loại tấn công được sử dụng bởi hacker với mong muốn gây ra những thiệt hại nghiêm trọng. Nó sử dụng nhiều kiểu tấn công được đề cập trước đó HTTP Flood, SYN Flood, v.v…) và thường nhắm tấn công theo kiểu gửi hàng triệu yêu cầu/giây. Các cuộc tấn công của APDoS có thể kéo dài hàng tuần, phụ thuộc vào khả năng của hacker để chuyển đổi các chiến thuật bất cứ lúc nào và tạo ra sự đa dạng để tránh các bảo vệ an ninh.

Phòng chống tấn công DDoS

Mối quan tâm chính trong việc giảm thiểu một cuộc tấn công DDoS là phân biệt giữa tấn công và lưu lượng truy cập bình thường. Ví dụ: nếu bản phát hành sản phẩm có trang web của công ty, rất nhiều khách hàng chính thống đang truy cập, việc cắt đứt tất cả lưu lượng truy cập là một sai lầm. Nếu công ty đó đột nhiên có sự gia tăng lưu lượng truy cập từ các kẻ xấu được biết đến, những nỗ lực để giảm bớt một cuộc tấn công có lẽ là cần thiết. Khó khăn nằm ở việc phân biệt khách hàng thực sự và lưu lượng tấn công.

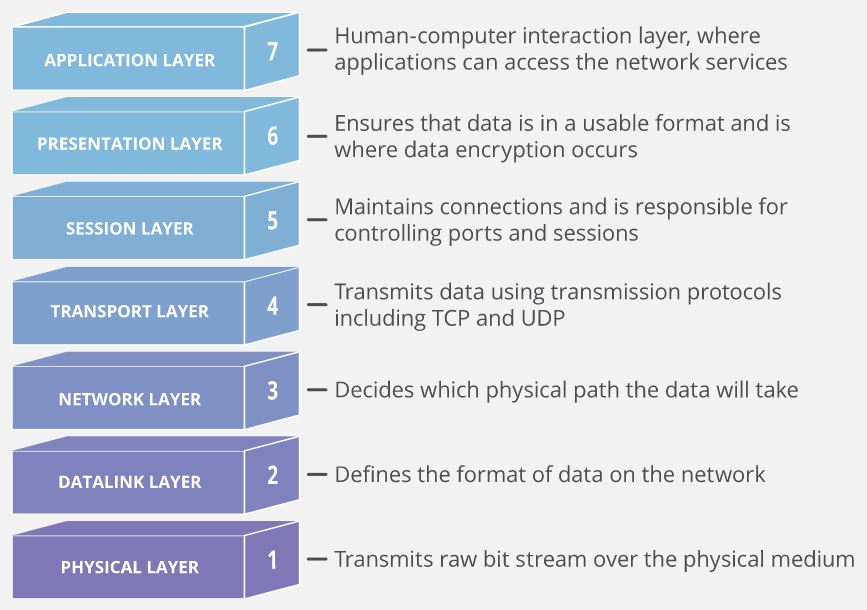

Hiện nay, lưu lượng DDoS có nhiều dạng. Lưu lượng có thể thay đổi trong thiết kế từ các cuộc tấn công nguồn đơn không giả mạo đến các cuộc tấn công đa vector phức tạp và thích ứng. Một cuộc tấn công DDoS đa vector sử dụng nhiều con đường tấn công để áp đảo mục tiêu theo nhiều cách khác nhau, có khả năng làm mất tập trung các nỗ lực giảm thiểu. Một cuộc tấn công nhắm vào nhiều lớp của ngăn xếp giao thức cùng một lúc, chẳng hạn như khuếch đại DNS (lớp nhắm mục tiêu 3/4) kết hợp với HTTP flood (lớp nhắm mục tiêu 7) là một ví dụ về DDoS đa vector.

Giảm thiểu một cuộc tấn công DDoS đa vector đòi hỏi nhiều chiến lược khác nhau để phòng chống nó. Nói chung, cuộc tấn công càng phức tạp, càng khó phòng tránh vì bạn sẽ rất khó khăn trong việc phận biệt giữa lưu lượng người dùng và lưu lượng tấn công. Nếu bạn giảm thiểu bằng cách giảm hoặc hạn chế traffic một cách bừa bãi có thể khiến những traffic tốt bị chặn lại và kẻ tấn công có thể sửa đổi và thích ứng. Bạn cần một giải pháp với nhiều lớp để mang lại lợi ích cao nhất.

- Định tuyến hố đen(Blackhole routing): Một giải pháp khả dụng cho hầu hết tất cả các quản trị viên mạng là cấu hình định tuyến cho thiết bị. Ở dạng đơn giản nhất, khi qua lớp lọc lỗ đen (Blackhole routing) nếu không đáp ứng được, các traffic sẽ được đẩy vào vùng bất định.

- Giới hạn tỷ lệ(Rate limiting): Giới hạn số lượng yêu cầu mà máy chủ sẽ chấp nhận trong một cửa sổ thời gian nhất định cũng là một cách để giảm thiểu các cuộc tấn công từ chối dịch vụ. Mặc dù giới hạn tốc độ rất hữu ích trong việc làm chậm các kẻ tấn công web khỏi ăn cắp nội dung và để giảm thiểu các nỗ lực đăng nhập brute force, nhưng vẫn sẽ không đủ khả năng để xử lý một cuộc tấn công DDoS phức tạp một cách hiệu quả. Tuy nhiên, giới hạn tỷ lệ là một thành phần hữu ích trong chiến lược giảm thiểu DDoS hiệu quả.

- Tường lửa ứng dụng web (Web Application Firewall): Tường lửa ứng dụng web (WAF) là một công cụ có thể hỗ trợ giảm thiểu tấn công DDoS lớp 7. Bằng cách đặt WAF giữa Internet và máy chủ dịch vụ, WAF có thể hoạt động như một proxy ngược, bảo vệ máy chủ được nhắm mục tiêu khỏi một số loại lưu lượng độc hại. Bằng cách lọc các yêu cầu dựa trên một loạt các quy tắc được sử dụng để xác định các công cụ DDoS, các cuộc tấn công lớp 7 có thể bị cản trở.

- Anycast Network Diffusion: Cách tiếp cận giảm thiểu này sử dụng mạng Anycast để phân tán lưu lượng tấn công qua mạng của các máy chủ phân tán đến điểm lưu lượng được mạng hấp thụ. Giống như chuyển một dòng sông ào ạt xuống các kênh nhỏ hơn, cách tiếp cận này lan truyền tác động của lưu lượng tấn công phân tán đến điểm có thể quản lý được, khuếch tán bất kỳ khả năng gây rối nào. Độ tin cậy của mạng Anycast để giảm thiểu cuộc tấn công DDoS phụ thuộc vào quy mô của cuộc tấn công và hiệu quả của mạng.

VinSEP (Công ty TNHH Mục Tiêu Số, MST: 0316094847)- chúng tôi là chuyên gia trong giải pháp/dịch vụ CNTT & phần mềm bản quyền. VinSEP giúp doanh nghiệp chuyển đổi thành nơi làm việc hiện đại (Modern Workplace) & phát triển trong thời đại công nghiệp 4.0.

VinSEP chỉ có một website Official chính thức là VinSEP.com.