SEP vs SES của Symantec – Broadcom khác nhau thế nào? Cùng VinSEP.com tìm hiểu các khái niệm bảo mật Endpoint Protection vs Endpoint Security nào phù hợp cho doanh nghiệp.

Tất tần tật về Symantec Endpoint Protection vs Symantec Endpoint Security

So sánh hai khái niệm bảo mật Protection vs Security cho Endpoint được phát triển bởi Symantec. Từ 2019, các sản phẩm dành cho doanh nghiệp Symantec gia nhập về Broadcom của Mỹ. Đến nay, các sản phẩm Symantec được đổi mới tên gọi và tính năng phù hợp định hướng của Broadcom.

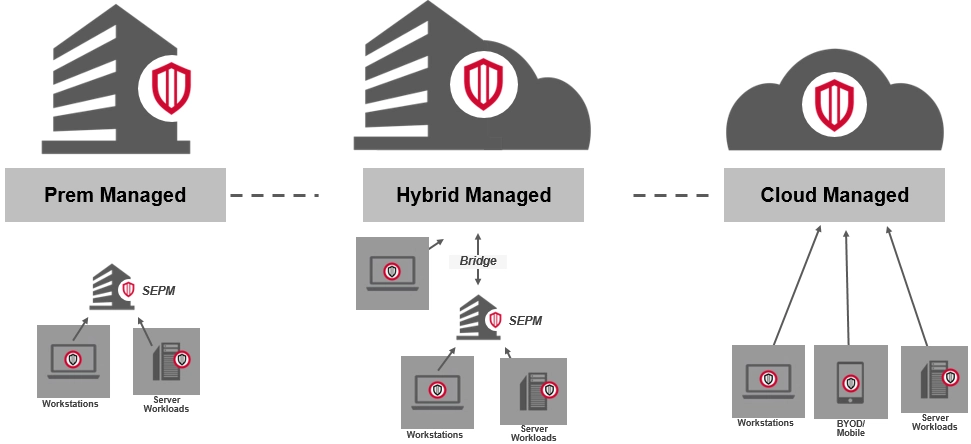

Symantec Endpoint Protection (SEP) là giải pháp bảo vệ máy tính xách tay, máy bàn máy chủ trong mạng doanh nghiệp. Phòng chống/Protect các phần mềm độc hại, lỗ hổng bảo mật, hoặc các cuộc tấn công. Mô hình này áp dụng đối với hệ thống mạng có máy chủ quản lý liên kết máy trạm. Vì vậy, lúc này máy trạm còn được gọi là endpoint. Như vậy SEP tạo nên 1 vòng protect quản lý và bảo vệ thiết bị vật lý bên một trong hệ thống mạng.

Symantec Endpoint Security (SES) tương tự như SEP, quản lý & bảo vệ thiết bị bên trong mạng. Cho phép thêm quản lý từ xa hay bên ngoài trực tuyến trên Cloud. Điều này giúp phản ứng kịp thời hơn, đối với mối đe dọa hoặc tấn công endpoint bất ngờ được phát hiện. Nhờ đó mở rộng bảo vệ thêm các thiết bị di độngAndroid và iOS bên cạnh Windows/Linux/MacOS. SES sẽ bao gồm hai phiên bản SESE và SESC dành cho Doanh nghiệp. .

So sánh khả năng quản lý của Symantec Endpoint Protection vs Symantec Endpoint Security

Bao gồm so sánh khả năng quản lý tập trung, tính năng bảo vệ máy trạm, và thực thi chính sách bảo vệ.

SEP vs SES – Quản lý tập trung

Ở phần này, SES sẽ tương tự với SEP và bổ sung khả năng quản lý từ xa Cloud Portal.

- Với gói SEP việc quản lý tập trung được diễn ra với phần mềm SEPM cài trên máy chủ trong hệ thống. Từ đây Admin IT có thể triển khai các chính sách bảo vệ, cập nhật phần mềm tới máy trạm tiện lợi.

- Cài đặt & thiết lập SEPM cùng với tạo cơ sở dữ liệu SQL server

- Nếu có nhiều site hay chi nhánh cần thiết lập và cài đặt đúng chức năng.

- Với SES tính năng Cloud Console đóng vai trò thay thế SEPM. Giúp Admin IT quản lý & thực thi chính sách từ xa lên thiết bị đang bên trong mạng nội bộ trực tuyến. Hoặc vẫn có thể duy trì SEPM truyền thống, cài phần quản lý trên máy chủ bên trong mạng như gói SEP.

- SES bỏ qua bước cài đặt SEPM truyền thống.

- Hỗ trợ tính năng chuyển đổi từ SEPM sang SES cloud console đơn giản.

SEP vs SES – Quản lý Máy Trạm Endpoint

Từ SEPM sẽ triển khai đến các máy trạm cài đặt SEP Client. Đối với SES, từ Cloud console tương ứng cài Symantec Agent lên máy trạm.

- Đối với máy trạm Windows, hầu hết triển khải của SEP và SES đều gần tương tự nhau.

- Cách triển khai tương đồng như thêm hoặc mời máy mới Save package, Remote push, Web link and email.

- Cách cài đặt bao Interactive, Silent hay Show progress bar only

- Cập nhật bản updates mới như Install Settings, Upgrade Schedule…

- Triển khai cài đặt lên Endpoint/Client/Agent:

- SES cho lựa chọn chi tiết hơn. SEP chỉ chọn lựa chọn Basic/Full Protection for Client or Server.

- Chỉ SES hỗ trợ triển khai lên Mac và Linux

Sự thay đổi giữa SEP vs SES còn diễn ra ở cách quản lý chính sách bảo mật và các báo cáo quản trị khác. Hầu hết là đổi tên và bố trí lại điều hướng cho phù hợp với giao diện. Như vậy, sự khác biệt lớn nhất nằm ở phần quản lý tập trung và cách thức triển khai tính năng xuống Endpoint. Giúp cho quản trị viên dễ dàng trong việc tiếp cận thông tin hệ thống, và có cái nhìn rõ hơn về tính năng bảo vệ của phần mềm này. So về tính năng, SEP giống hoàn toàn SESE trừ khả năng bảo vệ Mobile. Trong khi đó, SESC bổ sung các tính năng Attack interface reduction & EDR.

Xu hướng triển khai quản lý và bảo vệ Endpoint trên Cloud Console

- Không mất phí hoặc chi phí cài đặt và quản lý máy chủ và phần mềm quản lý cơ sở dữ liệu.

- Khả năng quản lý tập trung nhiều thiết bị hay nhiều chức năng khác của cùng hãng bảo mật. Một Dashboard chung, mở rộng không chỉ bảo vệ Endpoint, mà còn Network, Email, Storage.

- Khả năng hiển thị thống nhất theo một khái niệm chung để kịp thời đưa ra quyết định phù hợp.

- Các bản cập nhật ra đều đặng hàng tháng.

- Tự động nâng cấp bảo vệ cần thiết cho doanh nghiệp.

Với Symantec SEP, SESE giúp doanh nghiệp theo kịp xu hướng quản lý trên cloud. Đồng thời SESC còn giúp bổ sung những tính năng mà trước đây SEP phải add-on thêm như EDR, App control hay Mobile Threat Defense. Chuyển đổi qua SES tại thời điểm gia hạn SEP là một lựa chọn khác hợp lý.

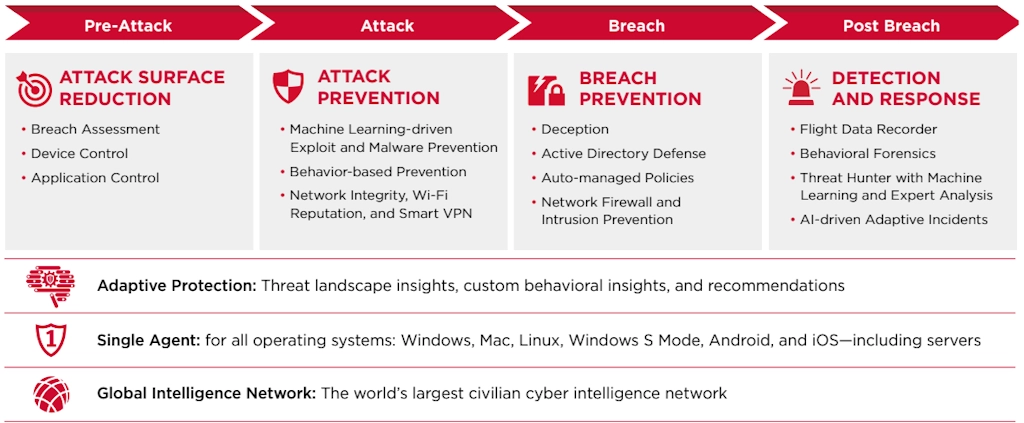

Symantec Endpoint Security Enterprise và Complete

Sau khi so sánh sự giống và khác với SEP vs SES, cùng khám phá chi tiết SESE và SESC với những tính năng mới. Dùng công nghệ có sẵn và liên tục cập nhật của SEP để triển khai SESE và SESC với khái niệm bảo vệ hoàn toàn mới. Bao gồm 4 giai đoạn đơn giản Pre-Attack, Attack, Breach và Post Breach.

Giai đoạn Pre-Attack

Cần các nhóm tính năng đánh giá & bảo vệ ATTACK SURFACE REDUCTION. Bao gồm như là Breach Assessment, Device Control và Application Control. (Khi so sánh SEP vs SESC, SEP chỉ mới có Device Control)

- ATTACK SURFACE REDUCTION. Giúp endpoint khó bị khai thác bởi kẻ tấn công hơn. Chúng thường dùng chiến thuật và kỹ thuật truy quét cấu hình sai, lỗi của thiết bị và Active Directory.

- Breach Assessment. Giúp liên tục dò tìm lỗi Active Directory cấu hình sai hay các lỗ hổng bảo mật. Sử dụng dạng mô phỏng bị tấn công để xác định đánh giá rủi ro có thể bị gây ra. Cho phép đưa ra các đề xuất phù hợp để giảm thiểu hoặc biện pháp khắc phục tức thời.

- Device Control. Chính sách chỉ định chặn hoặc cho phép sử dụng các loại thiết bị ngoại vi vào máy trạm. Chẳng hạn như thiết bị USB, hồng ngoại và FireWire, mang theo nguy cơ mã độc hoặc chép ra ngoài đánh cắp dữ liệu.

- Application Control. Kiểm soát và đánh giá rủi ro của ứng dụng cũng như các lỗ hổng. Chỉ ho phép các ứng dụng tin tưởng hoặc đã biết hoạt .

Giai đoạn Attack – Bị tấn công

Cần các nhóm tính năng bảo vệ ATTACK PREVENTION bao gồm nhiều lớp bảo vệ các hướng tấn công như là:

- Malware Prevention. Ngăn chặn phần mềm độc hại kết hợp tính năng phát hiện trước khi thực thi và chặn các mối đe dọa mới và đang phát triển.

- Sử dụng machine learning & sandboxing để phát hiện detect malware.

- Sử dụng signature-based phân tích & scan tệp và trang web chứa phần mềm độc hại.

- Exploit Prevention. Chặn các cuộc tấn công sử dụng các lỗ hổng phần mềm (exploits) để xâm nhập vào hệ thống.

- Các lỗ hỏng từ ứng dụng như trình duyệt web, bộ office, và phần mềm thuế & kế toán. Bảo vệ người dùng khi họ duyệt web, mở email, hoặc tương tác với các tài liệu và tệp tin.

- Phát hiện các kiểu kỹ thuật tấn công mới và không rõ nguồn gốc, lỗi Zero day các phần mềm chưa có bản vá.

- Intensive Protection. Tăng cường một lớp bảo vệ nâng cao để ngăn chặn các cuộc tấn công mạng phức tạp.

- Network Connection Security. Giám sát và kiểm soát các kết nối mạng giúp lập các chính sách để kiểm soát truy cập mạng. (So sánh SEP vs SESC, SEP chưa có tính này và tính năng bảo mobile)

Giai đoạn xâm nhập – Breach

Đây là giai đoạn bị xâm nhập từ phía endpoint, cần các tính năng BREACH PREVENTION ngăn chặn xâm hại lan tỏa.

- Intrusion Prevention and Firewall. Giám sát và kiểm soát lưu lượng mạng vào và ra khỏi hệ thống máy tính.

- Intrusion Prevention chặn các tấn công mạng trước khi chúng có thể xâm nhập vào hệ thống.

- Firewall giúp kiểm soát lưu lượng mạng theo các quy tắc và chính sách truy cập.

- Firewall và Intrusion Prevention cũng giúp ngăn chặn các tấn công web. Kiểm soát truy cập đến trang web không an toàn, ngăn chặn tải xuống các file độc hại từ internet.

- Deception. Sử dụng chiến thuật đánh lừa lures and baits để dụ lừa và phát hiện các hacker hoặc tấn công mạng một cách nhanh chóng và hiệu quả.

- Sử dụng tệp giả, thông tin xác thực, chia sẻ mạng, mục bộ đệm, yêu cầu web và endpoint. Từ đó, xác định ý định và chiến thuật của kẻ tấn công.

- Đồng thời trì hoãn kẻ tấn công thông qua khả năng hiển thị sớm.

- Active Directory Security. So sánh SEP vs SESC tính năng này chưa được trang bị trên SEP.

- Giúp ngăn chặn dạng tấn công cố gắng lấy quyền truy cập không hợp pháp. Ví dụ như Brute Force Attacks hoặc Pass-the-Ticket Attacks.

- Ngăn chặn truy cập Active Directory để thực hiện việc thay đổi quyền truy cập, tạo tài khoản giả mạo hoặc thay đổi thông tin.

- Auto-managed Policies. Dựa trên AI và Machine Learning tư lập chỉ báo về sự xâm phạm và sự bất thường để điều chỉnh chính sách cho endpoint.

Giai đoạn Post – Breach

Ở giai đoạn này, hầu hết khi so sánh SEP vs SESC thì SEP cần phải mua thêm add on EDR. Nhóm các tính năng Detect & Response giúp phát hiện các xâm phạm sau khi chúng xảy ra mà còn cung cấp các công cụ để phản ứng ngay lập tức và ngăn chặn việc lây lan của xâm phạm. Đồng thời cung cấp thông tin quan trọng để nâng cao khả năng phòng ngừa trong tương lai. Chúng tôi xin phép tách riêng trong một bài viết khác.

Doanh nghiệp cần thêm thông tin về Symantec Endpoint Protection vs Endpoint Security. Xin vui lòng liên hệ với chúng tôi:

Công Ty TNHH Mục Tiêu Số (MST: 0316094847)

VinSEP (Công ty TNHH Mục Tiêu Số, MST: 0316094847)- chúng tôi là chuyên gia trong giải pháp/dịch vụ CNTT & phần mềm bản quyền. VinSEP giúp doanh nghiệp chuyển đổi thành nơi làm việc hiện đại (Modern Workplace) & phát triển trong thời đại công nghiệp 4.0.

VinSEP chỉ có một website Official chính thức là VinSEP.com.