Các mối đe doạ không ngừng phát triển. Các sản phẩm AI & Machine Learning mới trên thị trường để giải quyết những mối đe dọa không ngừng phát triển. Hãy bắt đầu với những điều cơ bản và đảm bảo rằng “cửa trước” của doanh nghiệp của bạn đã được khóa. Dưới đây là 10 phương pháp bảo mật tốt nhất cho Azure mà chúng tôi khuyên bạn nên triển khai.

Tạo Network Security Group (NSG) chặn RDP, PowerShell với internet

Đây phải là quy tắc ưu tiên. Các cổng đích (Destination ports) cần chặn lần lượt là 3389, 5985, 5986 và 445. Sau đó đính kèm NSG vào Mạng ảo/Virtual Network. (Đừng chỉ đính kèm nó vào VM NIC vì điều này sẽ không bao gồm các VM mới được thêm vào môi trường.) Đây phải là quy tắc ưu tiên cao nhất của bạn để không ai vô tình hay cố ý ghi đè lên. Đây cũng là bốn cổng (port) phổ biến nhất sẽ dẫn đến một cuộc tấn công ransomware thành công hoặc nỗ lực tấn công Brute Force và tốt nhất là bạn nên chặn các cổng (port) này theo mặc định.

Chúng tôi cũng khuyên bạn nên sử dụng chính sách từ chối trước (deny-first policy) cho nhóm bảo mật mạng/Network Security Group bằng cách sử dụng Nhóm bảo mật ứng dụng (ASG – Application Security Groups) để xác định quyền truy cập. Ví dụ: nếu một kỹ sư tạo một máy ảo mới và không gán ASG cho máy ảo đó, thì theo mặc định, nó sẽ bị chặn truy cập các tài nguyên khác trên mạng của bạn. Điều này sẽ buộc người thuê hoặc nhà thầu mới phải tuân thủ các chính sách bảo mật mạng của bạn theo mặc định.

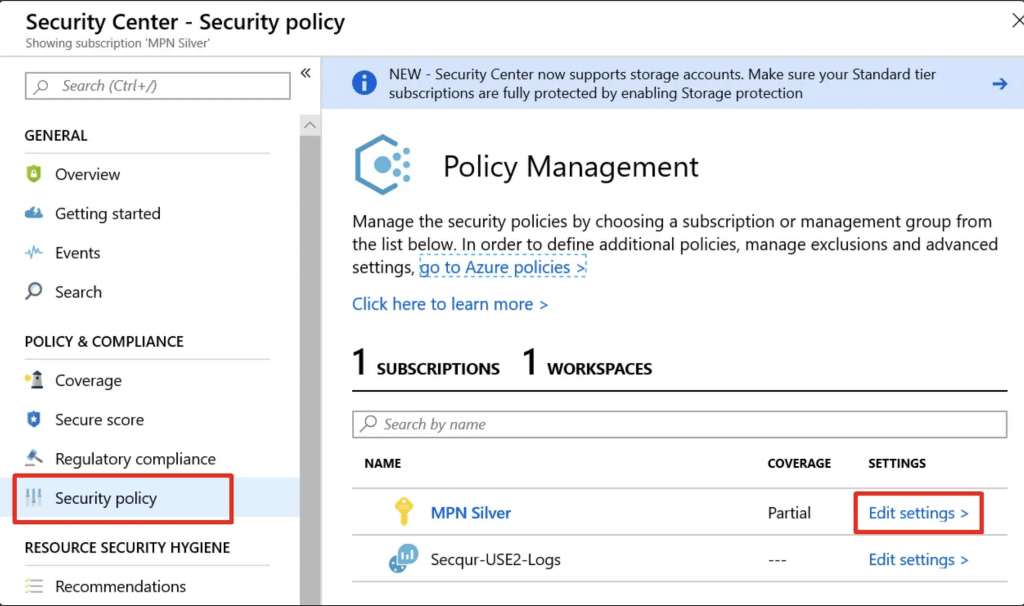

Bật Azure Security Center Standard Tier

Azure Security Center Standard khoảng $ 15 / tháng / node (được thanh toán hàng giờ) cộng với một số chi phí bổ sung cho các phiên bản Azure SQL PaaS instances & Storage Blobs. Các lợi ích bao gồm quét CVE liên tục, bảo vệ mối đe dọa trong thời gian thực, cấp phép Microsoft Defender ATP và điểm chuẩn tuân thủ Azure CIS. Về cơ bản, Azure Security sẽ cho bạn biết chính xác những gì bạn cần kích hoạt để giữ an toàn. Tuy nhiên, hãy cẩn thận, bảo vệ tiêu chuẩn Azure DDoS và Azure Firewall đều bắt đầu ở mức tối thiểu $ 900 / tháng. May mắn thay, được công bố tại Microsoft Build 2020, Qualys CVE scanner đã được thêm vào ACS mà không mất thêm chi phí.

Giá trong bài viết chỉ mang tính tham khảo, vui lòng liên hệ VinSEP để biết thêm chi tiết

Điều quan trọng cần lưu ý là mặc dù việc quét CVE liên tục là hữu ích, bạn nên có kế hoạch cho CVE bao gồm việc khắc phục tất cả các cảnh báo quan trọng và mức độ ưu tiên cao trong vòng 30 ngày kể từ ngày phát hiện (discovery). Tất cả các cảnh báo cấp độ trung bình và cấp độ thấp với các hoạt động khai thác đã biết phải được giải quyết trong vòng 90 ngày.

Bật Azure Sentinel

Sau khi mua Azure Sentinel, tất cả security logs của Microsoft 365 của bạn đều được nhập miễn phí và cung cấp ngăn quản lý trung tâm cho tất cả các cảnh báo bảo mật đám mây của bạn.

Sử dụng RBAC & tạo Admin Account riêng biệt

Nếu bạn đang sử dụng tài khoản email trên máy tính để bàn của mình với tư cách là quản trị viên toàn cầu (global admin), hãy ngừng đọc bài viết này ngay bây giờ và tạo tài khoản mới có dạng “[email protected]”, sau đó thiết lập MFA, sau đó chuyển tất cả các quyền đặc quyền của bạn sang tài khoản mới này . Về RBAC (Role-based access control) – yêu cầu người dùng hoặc nhà thầu mới giải thích lý do tại sao họ cần quyền Quản trị viên toàn cầu (Global Admin permissions). Tenant của bạn phải có ít hơn 5 Quản trị viên toàn cầu (Global Admins).

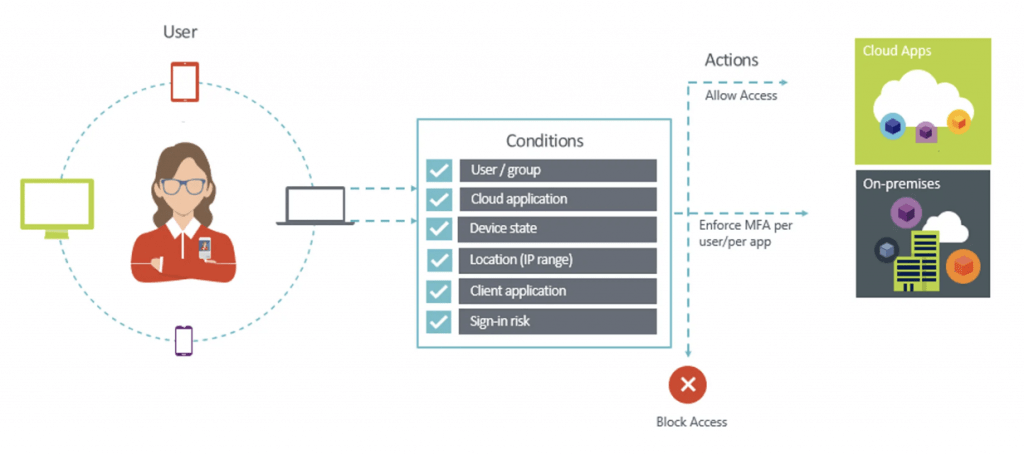

Bật Conditional Access với MFA cho Admin Account & Admin Portal

Đứng thứ 5 trong số 10 thực tiễn tốt nhất về bảo mật cho Azure của chúng tôi, nhưng là số 1 trong hướng dẫn bảo vệ Microsoft 365 của VinSEP là bật MFA. Quy tắc Truy cập có điều kiện (CA – Conditional Access) thứ 1 là nhắm mục tiêu tất cả các vai trò tích hợp có chứa từ “quản trị viên/admin” để yêu cầu MFA trên mỗi lần đăng nhập. Quy tắc CA thứ hai nhắm mục tiêu tất cả người dùng, nhưng chỉ nhắm mục tiêu Quản lý Azure (Azure Management) và cổng quản lý Microsoft 365 (Microsoft 365 management portals). Quy tắc thứ hai này rất quan trọng nếu tổ chức của bạn tạo quy tắc RBAC của riêng họ với các nhóm bảo mật được đặt tên tùy chỉnh.

Hạn chế các đăng ký bảo mật cho các địa chỉ IP đã biết

Sau khi bạn hoàn tất việc giới thiệu người dùng hiện tại của mình vào Azure MFA, hãy tạo quy tắc truy cập có điều kiện để hạn chế người dùng đăng ký MFA bên ngoài văn phòng của công ty. Người thuê / nhà thầu từ xa mới sẽ cần được miễn trừ quy tắc trong quá trình giới thiệu, nhưng quyền miễn trừ này sẽ được xóa ngay sau khi người dùng được đăng ký.

Thực thi Privileged Identity Management cho giới hạn thời gian truy cập

Không nên có quyền truy cập quản trị thường trực trong môi trường của doanh nghiệp. Không có lý do hợp lý nào để ai đó có quyền truy cập Quản trị viên toàn cầu (Global Admin) mọi lúc với 100% thời gian. Bằng cách sử dụng quy trình kiểm soát thay đổi (còn được gọi là Change Advisory Board, CAB), bạn có thể xem xét tất cả các thay đổi và quy trình khôi phục trước khi thực hiện. Quá trình thay đổi cũng cho phép bạn phê duyệt khoảng thời gian mà nhân viên có thể yêu cầu và nâng cấp lên vai trò quản trị viên.

Sử dụng Privileged Access Workstation (PAW) với Azure Bastion hay WVD cho tất cả các hoạt động của admin

Bạn sử dụng email và trình duyệt web trên máy tính để bàn hàng ngày của mình. Đây thực sự là hai vectơ tấn công chính. Không thực hiện các hoạt động quản trị trên cùng một máy mà bạn sử dụng để đọc email của mình. Thay vào đó, hãy đăng nhập vào một máy ảo cứng đang chạy trong Azure tuân thủ các khuyến nghị của ASC. Máy ảo này thường được gọi là PAW (Privileged Access Workstation) vì nó chỉ được sử dụng cho các hoạt động đặc quyền. Bằng cách áp dụng kỹ thuật này, bạn có thể tạo cảnh báo bảo mật để gắn cờ (flag) hoạt động của quản trị viên từ các thiết bị không phải PAW để xác định các vi phạm sớm hơn.

Azure Bastion cung cấp một giải pháp truy cập từ xa được tích hợp sẵn, tuy nhiên nó có khả năng ứng dụng hạn chế. Bằng cách sử dụng phiên bản Windows Virtual Desktop (WVD), bạn có thể cho phép truy cập an toàn vào môi trường của mình từ bất kỳ thiết bị nào.

Sử dụng Web Application Firewall (WAF) với Azure Traffic Manager (ATM)

Bảo vệ tài khoản quản trị của bạn là điều tối quan trọng. Dịch vụ Azure WAF được xây dựng dựa trên dịch vụ Cổng ứng dụng (Application Gateway) và ngăn chặn các cuộc tấn công OWASP 3.0 chống lại cơ sở dữ liệu SQL. Nếu ứng dụng web của bạn không phải là ứng dụng quốc tế, hãy khóa ứng dụng đó bằng Azure Traffic Manager bằng cách sử dụng bộ lọc vị trí địa lý (geo-location filter). Bằng cách định cấu hình WAF của bạn để chỉ chấp nhận lưu lượng từ ATM, bạn cũng có thể chặn lưu lượng quốc tế giúp giảm thêm các khả năng bị tấn công.

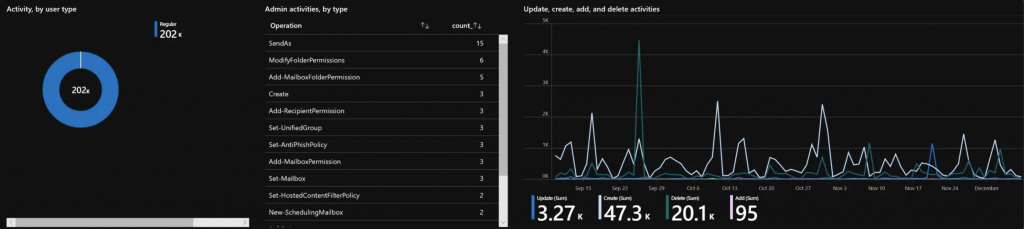

Xem lại các Security Log định kỳ ít nhất hàng tuần

Một trong những sai lầm thường gặp là bạn bật tất cả các log cho toàn bộ chuỗi tấn công attack-chain và sau đó hoàn toàn bỏ qua các cảnh báo. Nếu bạn không đào tạo các mô hình AI & Machine Learning trong bất kỳ công cụ bảo mật nào trong số các công cụ bảo mật của Azure / Microsoft 365, bạn sẽ bị tràn ngập bởi các cảnh báo và sẽ bỏ lỡ các cảnh báo thật sự quan trọng. Đảm bảo rằng bạn xem lại các log và trang tổng quan của mình ít nhất một lần một tuần để tìm bất kỳ hành vi bất thường nào. Hãy thiết lập cảnh báo qua email / SMS cho các cảnh báo có mức độ ưu tiên cao.

Kết luận

Một số đề xuất ở trên có thể là quá mức cần thiết đối với các doanh nghiệp có quy mô nhỏ hơn. Nhưng nếu bạn thực hiện tất cả các chính sách này, bạn có thể loại bỏ nhiều vectơ tấn công phổ biến của mình. Một số nghiên cứu cho rằng chỉ cần thực thi MFA có thể ngăn chặn 99% vi phạm. Với cơ sở hạ tầng, điều quan trọng là phải liên tục theo dõi các dịch vụ của bạn để tìm các khai thác mới và các mối đe dọa dai dẳng.

VinSEP chuyên cung cấp các giải pháp bảo mật của Microsoft, nếu bạn có thắc mắc hoặc cần tư vấn & hỗ trợ, vui long liên hệ chúng tôi:

- ☎️ Hotline: 0828 471 869

- 📧 Email: [email protected]

VinSEP (Công ty TNHH Mục Tiêu Số, MST: 0316094847)- chúng tôi là chuyên gia trong giải pháp/dịch vụ CNTT & phần mềm bản quyền. VinSEP giúp doanh nghiệp chuyển đổi thành nơi làm việc hiện đại (Modern Workplace) & phát triển trong thời đại công nghiệp 4.0.

VinSEP chỉ có một website Official chính thức là VinSEP.com.